La aplicación maliciosa llamada NGate se detectó en varios países de Europa a finales de 2023, pero se está extendiendo por todo el mundo y también amenaza a Rusia. La publicación técnica Bleeping Computer informó sobre las amenazas de NGate, citando un estudio de la empresa desarrolladora de antivirus y soluciones de ciberseguridad ESET.

Cómo funciona el virus NGate

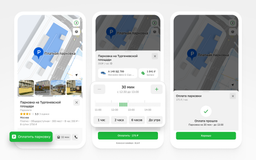

El ataque se realiza en dos etapas. La primera etapa comienza con mensajes de texto maliciosos, llamadas automáticas con mensajes pregrabados o publicidad maliciosa emergente que se disfraza de actualizaciones de seguridad urgentes del sistema y una copia de la interfaz del banco. El usuario asustado descarga una aplicación maliciosa tipo WebAPK desde su navegador directamente en el smartphone, sin acceder a las tiendas de aplicaciones móviles.

En la segunda etapa, los estafadores llaman a la víctima, haciéndose pasar por empleados del banco, y le informan sobre problemas con su cuenta bancaria. Luego envían un mensaje SMS con un enlace para descargar NGate.

Los estafadores presentan NGate como una aplicación para verificar la tarjeta de pago bancaria y el código PIN. Tan pronto como la víctima escanea la tarjeta con su smartphone e introduce el código PIN para supuestamente verificar que todo está en orden con la tarjeta y la cuenta, el código PIN se transmite a los delincuentes.

Después de instalar NGate en el smartphone, esta aplicación activa el proyecto de código abierto NFCGate, que fue desarrollado por investigadores universitarios para pruebas y experimentos con NFC. NFCGate admite funciones de captura, retransmisión, reproducción y clonación en el dispositivo.

NGate utiliza esta herramienta para recopilar datos NFC de tarjetas de pago en las proximidades del dispositivo infectado y luego transmitirlos al dispositivo del atacante, ya sea directamente o a través de un servidor. El atacante puede guardar estos datos como una tarjeta virtual en su dispositivo y reproducir la señal en cajeros automáticos que utilizan la tecnología NFC para retirar efectivo, o realizar un pago en puntos de venta [a través de terminales PoS, nota del editor].

Es decir, el atacante puede utilizar NFCGate incluso para escanear y recopilar datos de tarjetas en las billeteras y mochilas de los vecinos de su víctima en el metro o en una tienda, e incluso realizar un pago con estas tarjetas.

NGate, como señalan los representantes de ESET, puede utilizarse no solo para hackear tarjetas bancarias y robar fondos. El virus ayuda a hackear billetes de transporte, credenciales de identificación de grandes empresas, tarjetas de membresía y otros objetos que utilizan tecnologías basadas en NFC.

¿Amenaza NGate a los rusos?

Uno de los hackers "blancos" rusos más conocidos, el director general de "Kiberpoligon", Luka Safonov, ya ha evaluado los riesgos de la propagación de NGate en Rusia. Como señaló en una entrevista con el portal de negocios ruso BFM.ru, los smartphones Android modernos están bastante bien protegidos contra los efectos nocivos. Sin embargo, vale la pena establecer un código PIN para proteger su tarjeta, si no lo tiene.

La cuestión es que normalmente llevas el teléfono en el bolsillo con las tarjetas. Muchos incluso tienen un bolsillo para tarjetas en la funda del teléfono. Y si el teléfono reconoce un dispositivo NFT cercano, lo lee. Si es una tarjeta, intenta leer los datos para enviarlos a los atacantes. No creo que debamos hablar de una epidemia todavía, porque una epidemia implica una gran cantidad de infecciones, y por lo tanto, una gran publicidad. En realidad, él [el virus NGate] es más conocido entre los expertos, los analistas de virus, etc.

Safonov cree que se trata de «ataques bastante complejos», y duda que los usuarios rusos comunes puedan encontrarse con él. Para este tipo de ataques se requiere «un equipo bastante costoso, una configuración para este propósito específico, etc., por lo que aquí el riesgo es mínimo».

Se recomienda a los usuarios utilizar el repositorio oficial, especialmente ahora que RuStore es bastante popular. Es mejor instalar programas a través de él, sin utilizar ningún intercambio de archivos de terceros, etc., incluido incluso Google Play, el mismo mercado social de aplicaciones. Incluso él, desafortunadamente, no garantiza que no descargará un virus.

Cómo proteger Android del hackeo NFC

Los expertos en ciberseguridad dan a los usuarios de smartphones varios consejos:

- si no utiliza NFC activamente, puede reducir el riesgo de hackeo desactivando el chip NFC en su dispositivo. Vaya a "Configuración", luego a "Dispositivos conectados", a "Preferencias de conexión" y luego a NFC, y coloque el interruptor en la posición "apagado";

- si necesita activar NFC constantemente, examine cuidadosamente los permisos para todas las aplicaciones en el smartphone y deje el acceso solo para aquellas aplicaciones que lo necesiten;

- instale aplicaciones bancarias solo desde la página web oficial del banco, o desde las tiendas oficiales de aplicaciones móviles;

- asegúrese de que la aplicación que está utilizando no sea WebAPK. Las WebAPK suelen ser de tamaño muy pequeño, se instalan directamente desde la página del navegador, no se muestran en la sección "/data/app", como las aplicaciones estándar para Android, y contienen información inusualmente limitada en las secciones "Configuración" y "Aplicaciones".

Tampoco debe olvidarse de una solución antivirus para el smartphone.

Leer materiales sobre el tema:

Rusia planea crear su propio registro de «hackers blancos»

Hackers chinos de los grupos APT27 y APT31 atacan a Rusia

La rusa Fplus ha creado el primer criptocerradura para la gestión segura de servidores